Sieci VLAN stanowią jeden z podstawowych elementów konfiguracji sieci lokalnej. Umożliwiają elastyczne projektowanie i zarządzanie siecią, a także mają istotny wpływ na jej bezpieczeństwo. Konfiguracja VLANów to jeden z pierwszych kroków podejmowanych na nowych przełącznikach. tym artykule przyjrzymy się jak prawidłowo skonfigurować wirtualne sieci lokalne oraz zweryfikujemy ich działanie.

Konfiguracja VLANów

Na temat podstaw związanych z VLANami możesz przeczytać w naszym artykule Wprowadzenie do VLAN. Dzisiaj idziemy krok dalej i zajmiemy się konfiguracją VLANów w przykładowej sieci.

Na wstępie muszę jeszcze zwrócić uwagę, że przykłady zastosowanej konfiguracji dotyczą przede wszystkim platformy Cisco Catalyst. Pamiętaj, że mogą się one nieznacznie różnić na urządzeniach z serii Nexus i przełącznikach Small Business.

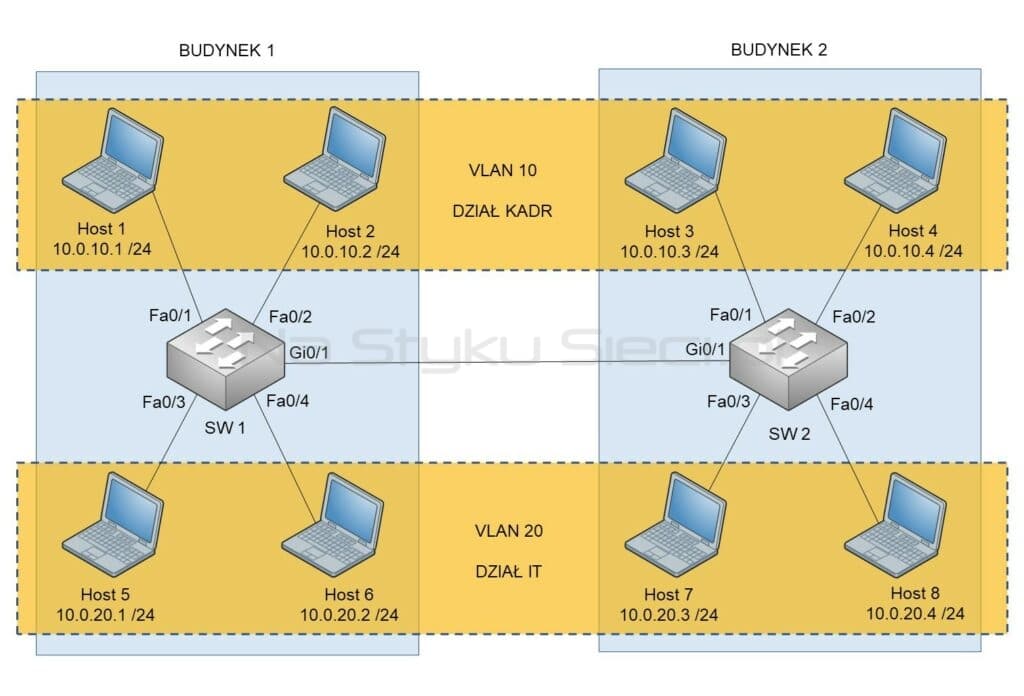

Do konfiguracji posłużymy się następującym przykładem. Nasza sieć znajduje się w dwóch budynkach. W każdym z nich znajduje się switch, do którego podłączeni są pracownicy z różnych działów. Naszym zadaniem będzie odseparowanie ruchu między działem Kadr, a działem IT. Stworzymy więc dla nich odpowiednio VLAN 10 oraz VLAN 20.

Jak stworzyć VLAN?

VLANy konfigurujemy w trybie global configuration. Po dodaniu vlanu przechodzimy do jego edycji. Dobrą praktyką jest nadanie dla każdej sieci nazwy, która będzie jednoznacznie wskazywać do czego służy dany VLAN.

SW1>enable

SW1#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

SW1(config)#vlan 10

SW1(config-vlan)#name Dzial_Kadr

SW1(config-vlan)#exit

SW1(config)#

SW1(config)#vlan 20

SW1(config-vlan)#name Dzial_IT

SW1(config-vlan)#exit

SW1(config)#

Jak przypisać VLAN do portów?

Konfiguracja VLANów (ich utworzenie) to pierwszy krok. Teraz konieczne jest przypisanie ich do portów, do których podłączone są nasze hosty. Najpierw musimy wskazać, że port ma działać w trybie access. Następnie należy określić do jakiego VLANu ma zostać przypisany.

SW1(config)#interface fastEthernet 0/1

SW1(config-if)#switchport mode access

SW1(config-if)#switchport access vlan 10

SW1(config-if)#interface fastEthernet 0/2

SW1(config-if)#switchport mode access

SW1(config-if)#switchport access vlan 10

SW1(config-if)#exit

SW1(config)#

SW1(config)#interface range fastEthernet 0/3 – 4

SW1(config-if-range)#switchport mode access

SW1(config-if-range)#switchport access vlan 20

Innym sposobem na przypisanie, a jednocześnie utworzenie VLAN jest konfiguracja bezpośrednio na porcie. Zobaczmy jak wygląda to na SW2:

SW2(config)#interface range fa0/1 - 2

SW2(config-if-range)#switchport access vlan 10

% Access VLAN does not exist. Creating vlan 10

SW2(config-if-range)#vlan 10

SW2(config-vlan)#name Dzial_Kadr

SW1(config-vlan)#exit

SW1(config)#

SW2(config)#interface range fa0/3 - 5

SW2(config-if-range)#switchport access vlan 20

% Access VLAN does not exist. Creating vlan 20

SW2(config-if-range)#vlan 20

SW2(config-vlan)#name Dzial_IT

Jak zmienić przypisanie VLANu do portów?

Gdy popełnimy błąd przy konfiguracji lub po prostu musimy dokonać zmiany możemy usunąć przypisanie VLANu do portu. W konfiguracji na SW2 port fa0/5 został błędnie przypisany do VLANu 20, więc należy poprawić konfigurację:

SW2(config)#interface fastEthernet 0/5

SW2(config-if)#no switchport access vlan 20

SW2(config-if)#end

OK, podstawowa konfiguracja VLANów i portów access za nami, teraz musimy sprawdzić czy wszystko jest w porządku.

Weryfikacja VLANów

Jak sprawdzić listę istniejących VLANów?

Pierwszym sposobem jest polecenie show vlan brief. Polecenie to należy wykonać w trybie EXEC mode. Warto jednak pamiętać, że wszystkie polecenia show możesz również wykonać w trybie global configuration, poprzez dodanie przed poleceniem słowa do, np. do show vlan brief. Zobaczmy jak wygląda konfiguracja na SW1.

SW1#show vlan brief

VLAN Name Status Ports

---- --------------------------- --------- --------------------------------

1 default active Fa0/5, Fa0/6, Fa0/7, Fa0/8

Fa0/9, Fa0/10, Fa0/11, Fa0/12,

Fa0/13, Fa0/14, Fa0/15, Fa0/16

Fa0/17, Fa0/18, Fa0/19, Fa0/20,

Fa0/21, Fa0/22, Fa0/23, Fa0/24,

Gig0/1, Gig0/2

10 Dzial_Kadr active Fa0/1, Fa0/2,

20 Dzial_IT active Fa0/3, Fa0/4

1002 fddi-default active

1003 token-ring-default active

1004 fddinet-default active

1005 trnet-default active

SW1(config-if)#

Jak widzisz trochę się tu dzieje. Skąd się wzięło tyle VLANów, skoro skonfigurowaliśmy tylko dwa?

VLAN 1 to domyślny VLAN. Fabrycznie przypisane są do niego wszystkie porty. Dzięki temu switch zaraz po uruchomieniu umożliwia komunikację między podłączonymi urządzeniami. Co ważne VLANu 1 nie da się usunąć. Natomiast VLANy od 1002 do 1005 powstały z myślą o sieciach FDDI i Token Ring, które w dzisiejszych czasach nie są już wykorzystywane. Mimo, że VLANy te nie są używane, to są one zarezerwowane, dlatego nie można ich zmieniać i usuwać. W zależności od wersji urządzenia mogą one mieć również status act/unsup.

Pozostała część konfiguracji wygląda znajomo. Porty Fa0/1 – 2 zostały prawidłowo przypisane do VLANu 10. Z kolei VLAN 20 jest skonfigurowany tylko na portach Fa0/3 i 0/4.

Jak sprawdzić konfigurację VLAN na porcie?

Gdy chcemy szybko zweryfikować ustawienia na danym porcie warto skorzystać z polecenia show interface switchport. Najważniejsze informacje odnośnie wprowadzonej konfiguracji zostały podświetlone.

SW1#show interface fa0/1 switchport

Name: Fa0/1

Switchport: Enabled

Administrative Mode: static access

Operational Mode: static access

Administrative Trunking Encapsulation: negotiated

Operational Trunking Encapsulation: native

Negotiation of Trunking: Off

Access Mode VLAN: 10 (Dzial_Kadr)

Trunking Native Mode VLAN: 1 (default)

Voice VLAN: none

Administrative private-vlan host-association: none

Administrative private-vlan mapping: none

Administrative private-vlan trunk native VLAN: none

Administrative private-vlan trunk encapsulation: dot1q

Administrative private-vlan trunk normal VLANs: none

Administrative private-vlan trunk private VLANs: none

Operational private-vlan: none

Trunking VLANs Enabled: All

Pruning VLANs Enabled: 2-1001

Capture Mode Disabled

Capture VLANs Allowed: ALL

Protected: false

Unknown unicast blocked: disabled

Unknown multicast blocked: disabled

Appliance trust: none

Cykl artykułów o VLANach

Artykuły publikowane w ramach cyklu o VLANach można czytać niezależnie, ale najlepsze efekty osiągniesz, jeśli zapoznasz się z nimi po kolei. Cały cykl składa się z następujących artykułów:

Konfiguracja trunków

Gdy mamy wiele przełączników, na których chcemy przypisać urządzenia w ramach VLANów niezbędne jest uruchomienie łączy trunk. Port Trunk służy do przesyłania wielu VLANów na pojedynczym fizycznym łączu. Dzięki temu urządzenia znajdujące się w jednym VLANie będą mogły się ze sobą kontaktować, mimo że będą podłączone do różnych switchy.

Trunki mogą być tworzone ręcznie (statycznie) lub dynamicznie. W tym artykule zajmiemy się wyłącznie trunkami statycznymi.

Zobaczmy na naszym przykładzie jak wygląda trunk między SW1, a SW2.

Jak skonfigurować trunk?

Trunk konfigurujemy na danym interfejsie. Pierwszym krokiem jest określenie protokołu jaki będzie użyty do tworzenia trunków VLAN. Polecenie to może nie być wymagane na wszystkich urządzeniach. Wiąże się to z tym, że protokół 802.1Q (zwany również dot1q) jest obecnie jedynym wykorzystywanym standardem do tagowania ramek VLAN, więc w w zasadzie nie ma potrzeby jego wskazywania. Starsze urządzenia jednak umożliwiały konfigurację opracowanego przez Cisco protokołu ISL (ang. Inter-Switch Link), ale aktualnie nie jest on już wspierany.

Drugim krokiem jest wskazanie, że port ma działać w trybie trunk. Co istotne, aby trunk był aktywny musi być skonfigurowany na jednym i drugim końcu łącza, czyli na obydwu przełącznikach.

SW1(config)#interface gi0/1

SW1(config-if)#switchport trunk encapsulation dot1q

SW1(config-if)#switchport mode trunk

SW2(config)#interface gi0/1

SW2(config-if)#switchport trunk encapsulation dot1q

SW2(config-if)#switchport mode trunk

Jak ustawić Native VLAN?

Istotnym zagadnieniem przy konfiguracji trunków jest również ustawienie numeru ID dla Native VLAN. Native VLAN umożliwia przesyłanie ramek nietagowanych, które są niezbędne, gdy używamy przełącznika nie wspierającego VLANów. Istotne jest to, by Native VLAN ID był taki sam po obu stronach łącza. Domyślnie jest to VLAN 1. Ze względów bezpieczeństwa zaleca się jednak, by był to oddzielny VLAN, nieużywany do przesyłania danych.

SW1(config)#interface gi0/1

SW1(config-if)#switchport trunk native vlan 999

SW2(config)#interface gi0/1

SW2(config-if)#switchport trunk native vlan 999

Jak sprawdzić listę dostępnych trunków?

Podstawowe informacje na temat skonfigurowanych trunków możemy sprawdzić za pomocą polecenia show interfaces trunk.

SW1#show interfaces trunk

Port Mode Encapsulation Status Native vlan

Gig0/1 on 802.1q trunking 999

Port Vlans allowed on trunk

Gig0/1 1-1005

Port Vlans allowed and active in management domain

Gig0/1 1,10,20

Port Vlans in spanning tree forwarding state and not pruned

Gig0/1 1,10,20

Jak sprawdzić konfigurację trunka na porcie?

Tutaj również przydatne będzie polecenie show interfaces switchport. Najważniejsze informacje odnośnie wprowadzonej konfiguracji zostały podświetlone.

SW1#show interfaces gi0/1 switchport

Name: Gig0/1

Switchport: Enabled

Administrative Mode: trunk

Operational Mode: trunk

Administrative Trunking Encapsulation: dot1q

Operational Trunking Encapsulation: dot1q

Negotiation of Trunking: On

Access Mode VLAN: 1 (default)

Trunking Native Mode VLAN: 999 (native)

Voice VLAN: none

Administrative private-vlan host-association: none

Administrative private-vlan mapping: none

Administrative private-vlan trunk native VLAN: none

Administrative private-vlan trunk encapsulation: dot1q

Administrative private-vlan trunk normal VLANs: none

Administrative private-vlan trunk private VLANs: none

Operational private-vlan: none

Trunking VLANs Enabled: All

Pruning VLANs Enabled: 2-1001

Capture Mode Disabled

Capture VLANs Allowed: ALL

Protected: false

Unknown unicast blocked: disabled

Unknown multicast blocked: disabled

Appliance trust: none

Jak ograniczyć dostępne VLANy na trunku?

Domyślnie trunk pozwala na przesyłanie wszystkich VLANów z podstawowego zakresu od 1 do 1005. Pod kątem bezpieczeństwa sieci nie jest to pożądane rozwiązanie. W takim przypadku niezbędne jest skonfigurowanie listy dostępnych VLAN. Przeczytasz o tym w naszym darmowym NSSletterze – mailingu dla sieciowców głodnych wiedzy.

Dołączając uzyskasz dostęp również do archiwum – tematykę tego artykułu rozszerzyliśmy w NSSletterze 28. Rozwiń swoją wiedzę już teraz i zapisz się używając formularza poniżej.