Bezpieczeństwo sieci bezprzewodowych jest tematem bardzo rozległym i złożonym. Wystarczy zajrzeć do artykułu o certyfikacji WLAN – osiągnięcie poziomu Professional u dwóch najpopularniejszych dostawców, czyli Cisco i CWNP, wymaga zdania dedykowanych egzaminów z zakresu Security w sieciach Wi-Fi. Istnieją jednak sposoby na poprawę bezpieczeństwa sieci bez poważnych nakładów czasowych i finansowych – standard IEEE 802.11w jest jednym z nich.

Czym jest Protected Management Frames?

IEEE 802.11w jest rozszerzeniem standardu IEEE 802.11 mającym na celu dostarczenie mechanizmów bezpieczeństwa dla ramek management’owych. Prace nad nim rozpoczęły się już w 2005 roku, a grupa robocza w celu ułatwienia identyfikacji przedsięwzięcia przyjęła nazwę Protected Management Frames. Standard był gotowy ponad cztery lata później, we wrześniu 2009 roku.

Mimo, że od tego czasu minęło wiele lat, to poruszana tematyka jest jak najbardziej aktualna. Powiedziałbym nawet, że obecnie standard ten jest zdecydowanie bardziej potrzebny niż w czasie gdy był opracowywany. Rozwój sieci bezprzewodowych, wzrost ich popularności oraz wykorzystanie ich jako głównego medium transmisyjnego dla coraz to większych ilości krytycznych usług powodują, że zapewnienie bezpieczeństwa komunikacji staje się tematem ważnym jak nigdy dotąd.

Podłoże powstania standardu

Standard IEEE 802.11 wyróżnia trzy rodzaje ramek – danych, kontrolne i management’owe. Typowo tylko ramki danych są szyfrowane, natomiast w przypadku ramek management’owych wiele z nich wysyłanych jest jeszcze przed nawiązaniem połączenia bezprzewodowego. Stąd brak jakiejkolwiek możliwości wynegocjowania metody szyfrowania pomiędzy urządzeniami, które o sobie nie wiedzą. Problem jednak istniał i z czasem stawał się coraz bardziej widoczny. Podszywanie się pod Access Point’a i preparowanie ramek management’owych, a nawet ataki typu DoS (Denial of Service) są możliwe i stosunkowo łatwe do przeprowadzenia. Postanowiono temu zaradzić.

Zasada działania

Przede wszystkim należy wiedzieć, że metoda Protected Management Frames możliwa jest do użycia wyłącznie w sieciach implementujących tzw. Robust Security Network, czyli sieciach WLAN używających mechanizmu WPA2 (WPA2-Personal albo WPA2-Enterprise). Kiedy nie używamy IEEE 802.11w, stacja kliencka łącząc się do sieci bezprzewodowej rozgłaszanej przez Access Point’a, przechodzi przez proces o nazwie 4-way handshake. Jego rezultatem jest powstanie kluczy PTK (Pairwise Transient Key) i GTK (Group Transient Key), które są niezbędne do szyfrowania danych.

W przypadku sieci z włączoną obsługą IEEE 802.11w odbywa się dokładnie ten sam proces 4-way handshake. Ale tym razem dodatkowo jako jego produkt otrzymujemy hash (podpis), który będzie dodawany do wielu ramek management’owych. Poniższe ramki będą mogły być chronione przez mechanizm PMF:

- Disassociate

- Deauthenticate

- Action Frames: Block ACK Request / Response, QoS Admission Control, Radio Measurement, Spectrum Management, Fast BSS Transition

- Channel Switch Announcement skierowane do konkretnego klienta (unicast)

Natomiast ramki, które muszą pojawić się przed pełnym nawiązaniem połączenia nie będą korzystać z mechanizmu PMF. Oto one:

- Beacons

- Probes

- Authentication

- Association

- Announcement Traffic Indication Message

- Channel Switch Announcement w postaci ramki broadcast

„Czy wiesz, że…?”

PMF (Protected Management Frames) i MFP (Management Frame Protection) to osobne technologie. PMF to inaczej standard IEEE 802.11w, natomiast MFP to mechanizm stworzony przez Cisco w roku 2005. Mimo, że ich cel jest wspólny, to jednak różnią się nieco zasadą działania.

Skąd wiemy, że możemy użyć PMF?

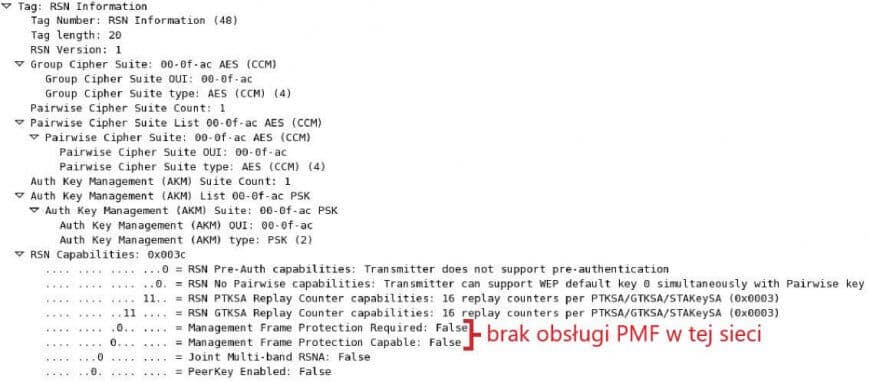

Access Point informuje klientów o parametrach swoich sieci korzystając z ramek typu beacon oraz probe response. Informacje na temat obsługi PMF w danej sieci znajdują się w części RSN (Robust Security Network) wspomnianych ramek. Poniższy rysunek przedstawia część ramki typu beacon z informacją o tym, że ta sieć nie obsługuje technologii PMF. Zwróć uwagę na to, że oba pola „Management Frame Protection Required” oraz „Management Frame Protection Capable” są ustawione na False.

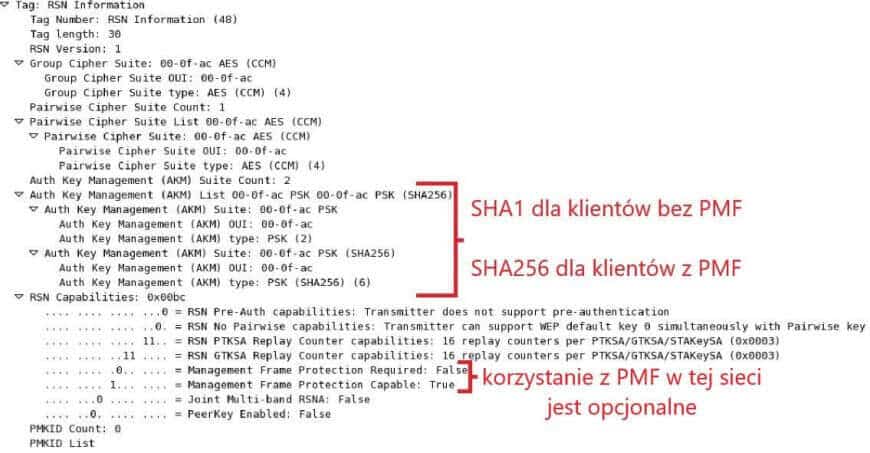

Obsługa PMF może być włączona w dwóch trybach – pierwszy z nich to tzw. tryb opcjonalny. Oznacza to, że do tej sieci mogą podłączyć się zarówno klienci z obsługą IEEE 802.11w i będą używać hashowania SHA256, jak i bez obsługi tego standardu i pozostaną przy hashowaniu SHA1.

Poniższy rysunek przedstawia część ramki typu beacon z informacją o tym, że ta sieć obsługuje PMF w trybie opcjonalnym. Zwróć uwagę na to, że tym razem pole „Management Frame Protection Capable” jest ustawione na True, natomiast „Management Frame Protection Required” pozostało False.

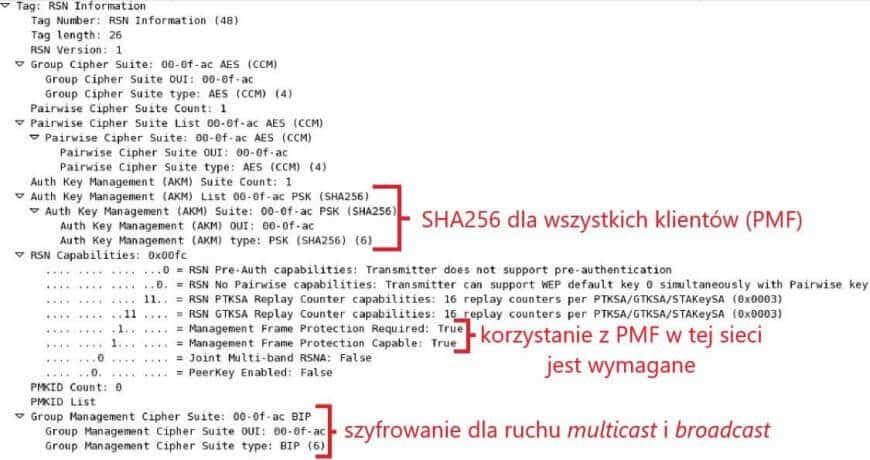

Drugi z dostępnych trybów obsługi PMF to tzw. tryb wymagany. Oznacza to, że do tej sieci mogą się podłączyć wyłącznie klienci, którzy wspierają IEEE 802.11w i będą używać hashowania SHA256. Klienci bez obsługi PMF nawet nie podejmą próby podłączenia. Poniższy rysunek przedstawia część ramki typu beacon z informacją o tym, że ta sieć używa PMF w trybie wymaganym. Zwróć uwagę na to, że oba pola „Management Frame Protection Required” oraz „Management Frame Protection Capable” są ustawione na True.

Skąd wiemy, że używamy PMF?

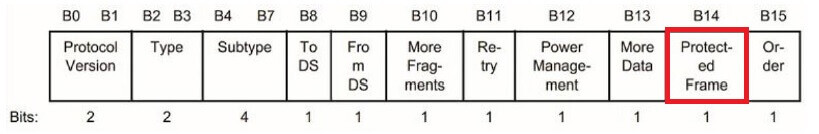

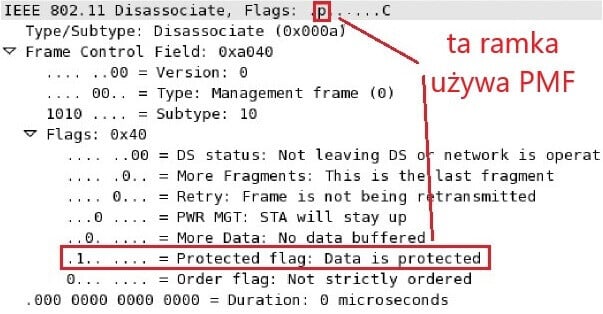

Informacja o tym, że dana ramka używa PMF bądź też nie, znajduje się w nagłówku ramki 802.11. Pole Frame Control posiada flagę o nazwie Protected Frame, której wartość 1 oznacza używanie PMF dla tej ramki, a wartość 0 oznacza brak użycia PMF dla tej konkretnej ramki.

Poniższy rysunek przedstawia pole Frame Control w ramce Disassociate. Jak widać, bit Protected jest ustawiony na 1, co oznacza użycie PMF w tej konkretnej ramce.

PMF w ramkach unicast

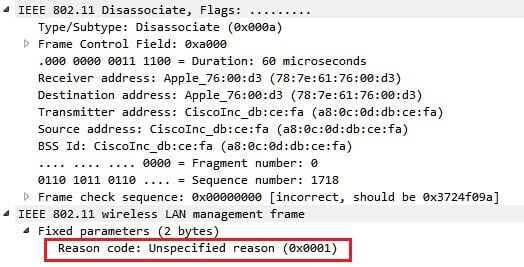

Zastosowanie standardu IEEE 802.11w w przypadku ramki unicast pozwala zapewnić integralność, spójność oraz poufność przesyłanych danych w ramce management’owej. Poniższy rysunek przedstawia ramkę Disassociate bez użycia PMF, z widocznym polem reason code.

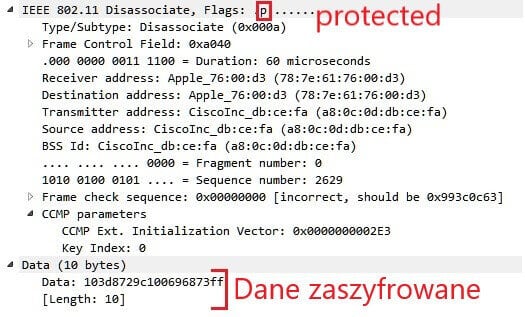

Ramka tego samego typu z włączonym PMF przedstawiona jest na rysunku poniżej. Jak widzisz, pole reason code zostało zaszyfrowane i nie jest już widoczne „gołym okiem”. Ponadto, stacja kliencka posiada możliwość weryfikacji pochodzenia ramki. W przypadku ramki unicast do szyfrowania używany jest klucz PTK.

PMF w ramkach multicast i broadcast

Dla ramek typu multicast i broadcast również możemy używać mechanizmu PMF. Jednak w tym przypadku możliwe jest wyłącznie zapewnienie integralności i spójności danych, bez poświadczenia ich poufności, ponieważ nie ma możliwości zaszyfrowania danych w taki sposób, aby wielu odbiorców mogło je odszyfrować.

Używany jest także inny klucz – jest to IGTK, czyli Integrity Group Temporal Key, który generowany jest podczas 4-way handshake, razem z PTK i GTK.

Bardzo dobry artykuł, nie rozumiem jednak pewnej części:

\”Natomiast ramki, które muszą pojawić się przed pełnym nawiązaniem połączenia nie będą korzystać z mechanizmu PMF. Oto one:\” i pierwszą wymienioną jest beacons. W kolejnym akapicie, mamy wyjaśnienie działania mechanizmu PMF na przykładzie ramki beacon. Czyli finalnie beacons korzysta z PMF czy nie?

Cześć Sławek. Dziękuję za opinię i zwrócenie uwagi. Przede wszystkim odpowiem na Twoje pytanie – nie, ramka Beacon nie może używać PMF. Musi natomiast poinformować ewentualnych klientów o stosunku do mechanizmu PMF w tej konkretnej sieci – czyli albo nie obsługuje, albo użycie jest opcjonalne, albo użycie jest wymagane. Taki też był mój cel na przedstawienie tego, w związku z tym dokonałem następujących zmian – wydzieliłem akapit \”Skąd wiemy, że możemy użyć PMF?\”, dodałem akapit \”Skąd wiemy, że używamy PMF?\” oraz zmieniłem opisy obrazków. Raz jeszcze dziękuję za trafną uwagę, daj proszę znać jak wypadły zmiany. Z bezprzewodowym pozdrowieniem! 🙂

Dobra robota!

Dzięki Przemek! 😁

Świetny artykuł. Przyjemnie się czyta.

Dziękuję Amadeusz! 😊

SHA1 i SHA256 absolutnie nie są metodami szyfrowania!

Niechże Pan doczyta i poprawi takie babole.

Dzięki za wyłapanie w tekście 🙂

Pytanie laika: jak to się ma do prób zakłócania sygnału (jammer)?

Firma znajomego została okradziona. Miał system bezprzewodowy (centralka GSM za 800 złotych)

Powiadomienia doszły, ale po fakcie. Kamery nic nie nagrały… Policja po przyjeździe stwierdziła krótko: To robota zawodowców – mieli dobry zagłuszacz (jammer).

Czy każdy sygnał bezprzewodowy jest podatny na takie \”wynalazki\” (typu jammer)???

Tak. Komunikacja bezprzewodowa ma ten problem, że wystarczy odpowiednio silny sygnał, w odpowiednim miejscu i na odpowiedniej częstotliwości aby zakłócić inną komunikację. I niestety żaden protokół tu nie pomoże bo problem dotyczy warstwy fizycznej i zależny jest bezpośrednio od praw fizyki.

To miał pecha gościu