Funkcjonalność i prostota użycia technologii nie zawsze idą w parze z zachowaniem odpowiedniego poziomu bezpieczeństwa. Idealnym przykładem jest WPS, czyli Wi-Fi Protected Setup. Odważna teza? Zapraszam Cię do zapoznania się ze szczegółami tej technologii i wypracowania własnego poglądu.

WPS – by żyło się lepiej

Jednym z głównych celów organizacji Wi-Fi Alliance jest promowanie technologii Wi-Fi i ciągłe powiększanie grona jej użytkowników. Dokładnie tym kierowali się członkowie Wi-Fi Alliance w roku 2006, gdy światu ukazała się nowa certyfikacja o nazwie Wi-Fi CERTIFIED Wi-Fi Protected Setup, czyli po prostu WPS. Miał to być krok milowy w stronę Wi-Fi łatwego w użyciu i przystępnego dla użytkowników końcowych, a wdrożenia przeznaczone były dla rozwiązań typu Small Office Home Office (SOHO). Za oficjalne logo WPS przyjęto poniższą grafikę:

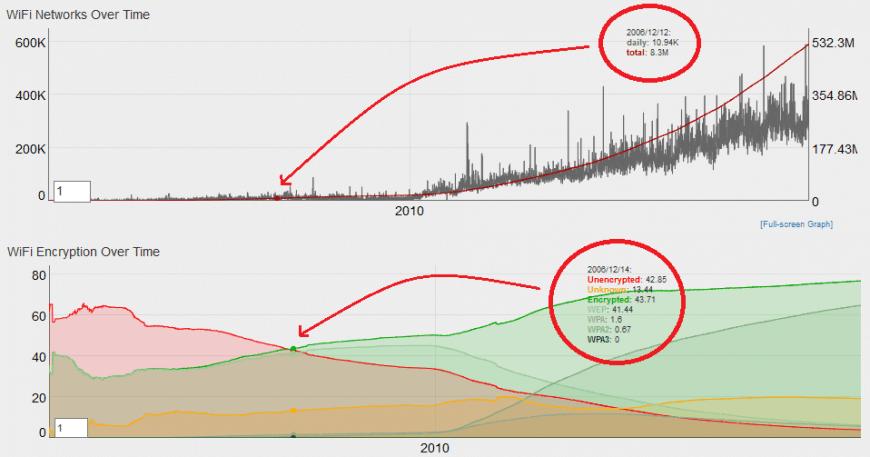

Wi-Fi Alliance postanowiło zająć się ułatwieniem pierwszego kroku, który może odrzucać potencjalnych nowych użytkowników, czyli podłączania urządzeń do sieci bezprzewodowej zabezpieczonej hasłem. Można powiedzieć, że celem było upieczenie dwóch pieczeni na jednym ogniu – ułatwić dostęp do sieci przy jednoczesnym nacisku na szyfrowanie połączenia i odejściu od sieci otwartych. Przypominam, że certyfikacje WPA i WPA2 powstały niewiele wcześniej bo odpowiednio w latach 2003 i 2004, a korzystanie z sieci otwartych było wtedy bardzo popularne. Doskonale obrazują to poniższe wykresy:

Według raportu WiGLE niecałe 43% z ponad 8 milionów znanych im sieci Wi-Fi nie posiadało jakichkolwiek zabezpieczeń. Był to status na grudzień 2006 roku, czyli czas wypuszczenia certyfikacji WPS.

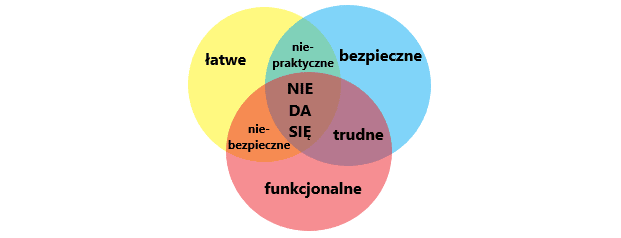

Cóż za ironia losu, że chęć poprawy bezpieczeństwa nie tylko nie podniosła poziomu zabezpieczeń, lecz wręcz naraziła sieci Wi-Fi na nowe, dotąd niedostępne źródła ataków. Jest to dobry przykład na potwierdzenie poniższej grafiki, z którą na pewno już się spotkałeś:

Powyższa grafika w spojrzeniu z innej perspektywy może prezentować się następująco:

Certyfikacja WPS jest stale rozwijana przez Wi-Fi Alliance, a pod tym linkiem znajdziesz wszystkie urządzenia, które pomyślnie przeszły proces certyfikacji Wi-Fi CERTIFIED Wi-Fi Protected Setup.

Architektura WPS

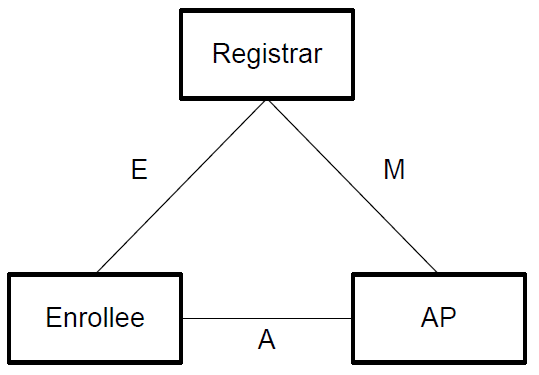

WPS korzysta z protokołu o nazwie Wi-Fi Simple Configuration (WSC) i często można spotkać te dwie nazwy używane zamiennie. WSC definiuje architekturę technologii poprzez wyróżnienie trzech składowych elementów oraz trzech interfejsów pomiędzy nimi, zgodnie z poniższą grafiką:

Trzy elementy to kolejno:

- AP – Access Point działający zgodnie ze standardem IEEE 802.11,

- Enrollee – urządzenie końcowe chcące połączyć się z siecią bezprzewodową, zwane dalej klientem,

- Registrar – rejestrator, który zarządza dostępem klientów do sieci.

Zwyczajowo wdrożenie typu SOHO zakłada, że role AP i rejestratora połączone są w ramach jednego urządzenia, czyli domowego routera Wi-Fi. Certyfikacja WPS daje jednak możliwość rozdzielenia tych funkcji pomiędzy osobne urządzenia.

Natomiast trzy interfejsy to:

- A – to interfejs pomiędzy AP i klientem. Rolą AP jest wysyłanie ramek Beacon i Probe Response informujących o wspieraniu technologii WPS, natomiast rolą klienta jest aktywne poszukiwanie sieci przy użyciu ramek Probe Request, również informując o wsparciu dla WPS.

- E – czyli interfejs pomiędzy klientem, a rejestratorem. Wynikiem akcji wykonanej w ramach tego interfejsu jest przesłanie danych uwierzytelniania i ustanowienie szyfrowanego połączenia pomiędzy AP i klientem.

- M – współpraca pomiędzy AP i rejestratorem, której celem jest wspieranie procesu uwierzytelniania.

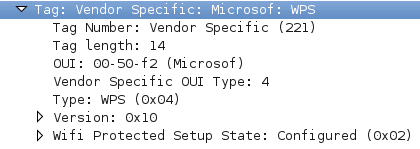

Ramki zarządzające typu Beacon, Probe Request, Probe Response, Re(association) Request i Response powinny zawierać informację o wsparciu dla technologii WPS. Realizuje się to poprzez dodanie pola dedykowanego dla Wi-Fi Simple Configuration w sekcji Vendor Specific. Poniższa grafika przedstawia zawartość tego pola w przykładowej ramce Beacon:

Metody uwierzytelniania

WPS wyróżnia dwa główne obszary, w których mogą działać metody uwierzytelniania:

- w paśmie (ang. In-band) – wymiana informacji podczas procesu uwierzytelniania odbywa się w ramach połączenia bezprzewodowego zgodnego ze standardem IEEE 802.11,

- poza pasmem (ang. Out-of-band) – proces uwierzytelniania utylizuje metody komunikacji inne niż IEEE 802.11.

WPS w wersji 2.0.6 definiuje trzy metody uwierzytelniania, które dokładniej przedstawiam w kolejnych sekcjach.

PIN

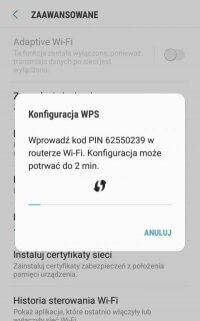

Jest to metoda należąca do grupy In-band, a jej wsparcie jest wymagane na każdym certyfikowanym urządzeniu WPS. Autoryzacja polega na podaniu poprawnego PIN-u, czyli pewnego kodu składającego się z samych cyfr. Dostępne są dwie możliwości:

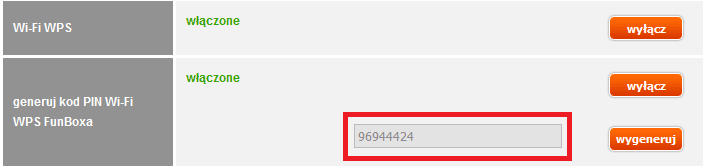

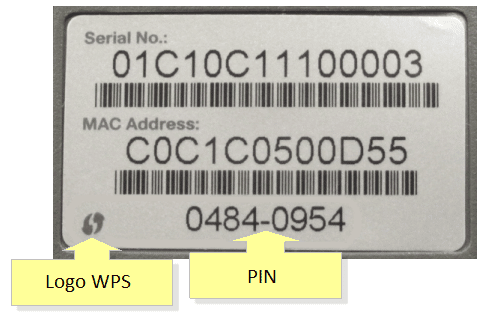

- na urządzeniu chcącym podłączyć się do sieci należy wpisać PIN skonfigurowany na AP (można go znaleźć w konfiguracji AP, a czasem także na naklejce na obudowie),

- na AP należy wpisać PIN, który pojawi się na urządzeniu chcącym podłączyć się do sieci.

Najważniejszym elementem tej metody jest oczywiście PIN. Dlatego też organizacja Wi-Fi Alliance wskazała specjalne reguły mające na celu zapewnienie dobrego poziomu bezpieczeństwa. Dotyczy to zasady wedle której urządzenia klienckie można podzielić na dwie grupy:

- bez wyświetlacza lub szeroko rozumianego interfejsu konfiguracyjnego – takie urządzenia muszą używać PIN-u składającego się z 8 cyfr, który zwyczajowo powinien być umieszczony na naklejce na obudowie. Pierwsze 7 cyfr w kodzie stanowi faktyczne hasło używane do uwierzytelniania, natomiast ostatnia cyfra jest sumą kontrolną poprzednich siedmiu.

- z wyświetlaczem lub szeroko rozumianym interfejsem konfiguracyjnym i jednocześnie potrafiące dynamicznie generować nowe kody PIN – tego typu urządzenia mogą używać PIN-u o długości 4 lub 8 cyfr. W przypadku 8 cyfr pierwsze 7 cyfr w kodzie stanowi faktyczne hasło używane do uwierzytelniania, natomiast ostatnia cyfra jest sumą kontrolną poprzednich siedmiu. PIN składający się z 4 cyfr nie posiada sumy kontrolnej.

PBC

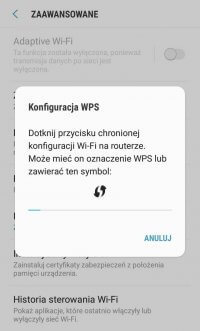

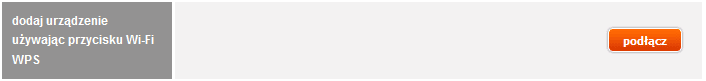

Push Button Configuration (PBC) to opcjonalna metoda, która również należy do grupy In-band. W tym przypadku obie strony połączenia, czyli klient i AP, muszą nacisnąć przycisk w celu dołączenia do procesu WSC. Dostępne są dwie możliwości:

- proces zostaje zainicjowany po stronie urządzenia chcącego podłączyć się do sieci – wyzwalaczem jest naciśnięcie przycisku WPS na urządzeniu, po tym zdarzeniu w ciągu 120 sekund należy wcisnąć przycisk na AP,

- podobna sekwencja rozpoczęta tym razem po stronie AP – wyzwalaczem jest naciśnięcie przycisku WPS na AP, po tym zdarzeniu w ciągu 120 sekund należy wcisnąć przycisk na urządzeniu chcącym podłączyć się do sieci.

W obu przypadkach, jeśli druga strona nie odpowie w ciągu 120 sekund, proces zostaje przerwany i uznany za zakończony błędem. Co ciekawe przycisk może być zarówno sprzętowy, jak i dostarczony w ramach oprogramowania:

Specyfikacja WPS jasno stwierdza, że metoda PBC powinna być używana tylko w ostateczności, gdy nie ma możliwości użycia PIN-u lub mamy pewność co do urządzeń znajdujących się w zasięgu AP.

NFC

Ostatnia dostępna metoda jest przedstawicielem grupy Out-of-band i podobnie do PBC jest możliwością opcjonalną. W tym przypadku wykorzystuje się technologię Near Field Communication (NFC), która z pewnością może być Ci znana z płatności zbliżeniowych dokonywanych telefonem.

Przypadek użycia jest bardzo prosty i intuicyjny. Urządzenie, które chcemy podłączyć do sieci należy przyłożyć tagiem NFC do AP, tak samo jak dokonujemy płatności zbliżeniowych. Zainicjuje to proces WSC i po chwili urządzenie będzie podłączone do sieci.

Caledonian78: Tylko o ile się nie mylę podatność na ataki nie jest tylko w momencie naciśnięcia przycisku WPS, ale cały czas, dopóki nie jest wyłączona obsługa WPS w ustawieniach routera

Dobry artykuł! Ja ze swojej strony dodam, że zawsze mnie intrygował ten przycisk WPS na obudowie rutera i nie za bardzo wiedziałem co z nim zrobić… efekt był taki że go nigdy nie używałem. Teraz jest wszystko jasne! Bardzo mi to przypomina to co zrobiło Apple – czyli możliwość udostępniania hasła do WiFi w bardzo prosty sposób. Jest to dziecinnie proste („Apple reinvents the WPS”? :p): https://support.apple.com/en-us/HT209368